Anscheinend wurde die Webseite der evangelischen Kirche im Rheinland (http://www.ekir.de/) Ziel einer Hacker-Attacke. Die Webseite wird unter dem Suchbegriff Viagra bei Google in den Top 10 angezeigt und liefert entsprechende Ergebnisse auch über die interne Suche aus.

Neben dieser Webseite sind noch eine ganze Reihe weiterer Betroffene zu finden, so zum Beispiel auch die Universität Stuttgart. Eine (unvollständige) Liste habe ich unter Update zusammengestellt.

Die SEO Szene ist im Rahmen des Bloggergate „Skandals“ erst kürzlich (zu Unrecht) in Verruf geraten. Der immer noch stark vertretene Einsatz von illegalen Techniken dürfte nicht unbedingt zu einer Besserung der Situation beitragen. Die Rede ist hier leider nicht von dem allseites bekannten und in letzter Zeit scheinbar schlimmer werdenden Blackhat-Spam durch Xrumer und Konsorten, sondern von gehackten Webseiten. Dabei wird weder vor Webseiten der Regierung, dem Militär noch denen kirchlicher Einrichtungen halt gemacht.

Ein paar Belege

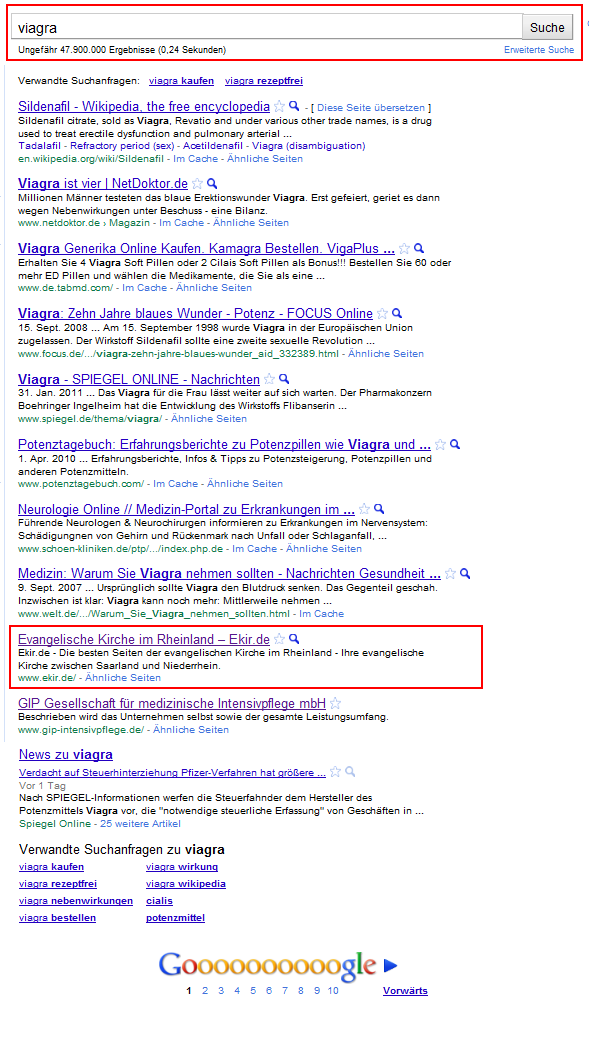

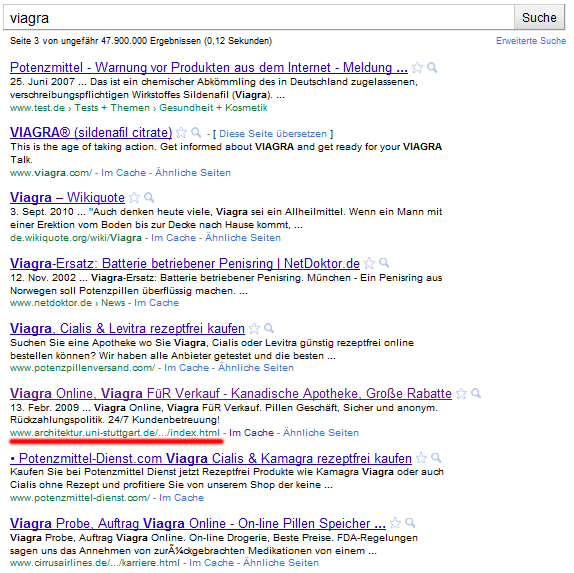

Die Suche nach dem Begriff Viagra liefert am 1. Februar 2011 das im nachfolgenden Screenshot dargestellte Ergebnis.

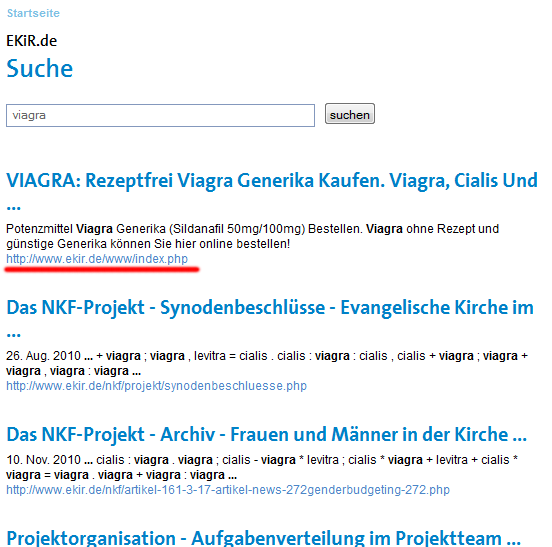

Die Webseite der evangelischen Kirche im Rheinland befindet sich auf Platz 9 der SERPs, zeigt jedoch weder im Snippet noch im Quelltext der Seite irgendwelche Anzeichen von Viagra. Aber man ist ja neugierig, also mal fix die interne Suche bemüht, deren Ergebnis ihr im folgenden Screenshot bewundern könnt.

Hier scheint also nicht nur die Startseite betroffen zu sein (http://www.ekir.de/ leitet auf http://www.ekir.de/www/index.php weiter) sondern noch ein wenig mehr im Argen zu liegen. Wobei ich hier sagen muss, dass die in der Suche angezeigten Seiten keinen Inhalt hatten, der auf Viagra oder Ähnliches hinwies.

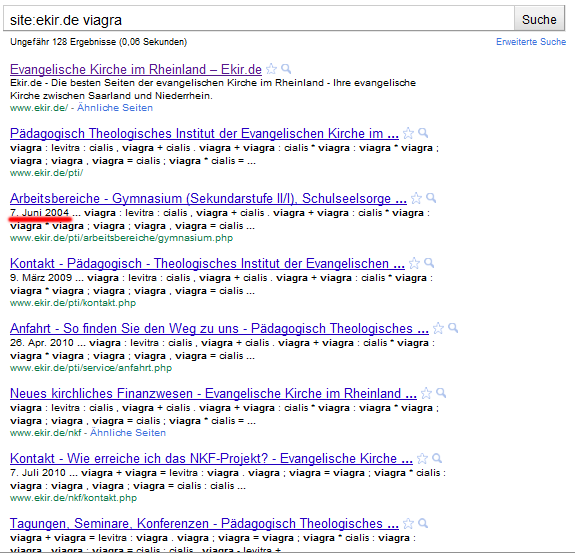

Die site: Abfrage ist noch ergiebiger und zeigt das tatsächliche Ausmaß recht deutlich, wie der folgende Screenshot demonstriert:

Offenbar sind über 100 Unterseiten betroffen und man kann hier nur hoffen, dass das Ganze nicht schon seit dem 7. Juni 2004 der Fall ist. Ich denke aber, dass Google hier lediglich die Änderung des Seiteninhaltes registriert und das Snippet geupdatet hat. Das Datum wurde wohl einfach so, wie es im Beitrag steht, übernommen.

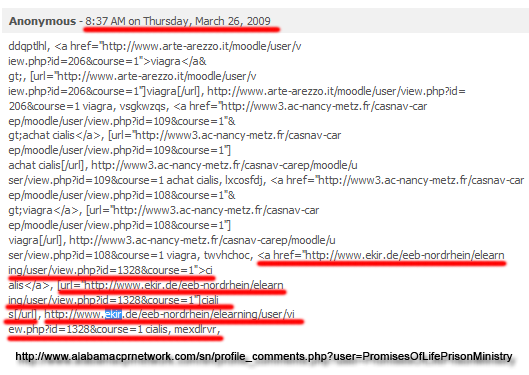

Bei meiner weiteren Recherche bin ich darauf gestoßen, dass die Seite schon mindestens im Jahr 2009 gehackt wurde, denn der Hacker war auch fleißig beim Backlinkaufbau wie man an http://www.alabamacprnetwork.com/sn/profile_comments.php?user=PromisesOfLifePrisonMinistry nachvollziehen kann. Es wurde offensichtlich der Versuch unternommen, die gehackte Seite mit Comment Spam nach oben zu pushen (weitere Links lassen sich leicht finden):

Das letztmalige Auftauchen(, das ich feststellen konnte,) datiert auf den 9. Dezember 2010. Zwar sieht es in dem folgenden Screenshot so aus, als wäre das der 9. Januar 2011. Ein Klick auf den Link zeigt jedoch, dass es sich stattdessen um eine Verwechslung Googles handelt und schlichtweg das falsche Datum extrahiert wurde.

Es scheint zwar, als wäre das Problem inzwischen behoben, aber ich habe sicherheitshalber trotzdem noch eine Mail an den Webmaster von www.ekir.de gesendet, man weiß ja nie… Eventuell war der Hacker ja auch so geschickt, die Anzeige des Viagra Spams von der User-Agent Kennung (googlebot) oder bekannten IP-Adressen von Googles Webcrawler abhängig zu machen.

Wen hat es noch erwischt

Als ich mir die SERPs zu Viagra ein wenig genauer angesehen habe, sind mir noch zwei weitere Webseiten ins Auge gefallen. Da wäre zum einen gip-intensivpflege.de die einen unrühmlichen 10. Platz belegen, aber bei denen zumindest keine entsprechenden Snippets vorhanden sind.

Zum anderen hat es die Uni Stuttgart erwischt. Die entsprechende URL http://www.architektur.uni-stuttgart.de/studium/studium/pruefungsangelegenheiten/index.html befindet sich auf der dritten Seite der SERPs, etwa an Position 26:

Interessant dabei ist, dass beim Aufruf der Seite anscheinend der Referrer ausgewertet wird. Sobald man die URL über eine Google Suche nach „Viagra“ anklickt, wird man zu zwielichten Zwischenhändlern weitergeleitet. Ruft man die URL allerdings „normal“ auf, oder findet sie über einen anderen Begriff bei Google, dann findet keine Weiterleitung statt.

Fazit

Google hat wohl nicht umsonst vor kurzem die Möglichkeit eröffent, Webmaster bei dem Verdacht auf gehackte Seiten zu informieren. Schließlich waren gehackte Seiten einer der Hauptgründe für Webspam im Jahr 2010:

[…]We’ve also radically improved our ability to detect hacked sites, which were a major source of spam in 2010.[…]

Für alle Leidtragenden ist nun die Lektüre von Googles Informationen zu Malware und gehackten Sites zu empfehlen und den Schadcode möglichst schnell zu entfernen sowie in eine bessere Absicherung vor Hacker-Angriffen zu investieren.

Update

Whoops.. die Sache zieht wohl doch etwas größere Kreise, als ich zunächst angenommen habe. Hier noch einige weitere betroffene URLs (durch die Bank starke und rennomierte Seiten). Verlinkt ist jeweils die entsprechende Google Abfrage und nicht die infizierte Seite:

- www.inomics.com/conferences/advertise – INOMICS – Jobs for Economists. Economics Conferences, Courses and Papers.

- http://www.architektur.uni-stuttgart.de/fakultaet/einrichtungen/bibliothek/index.html – Uni Stuttgart

- www.d-grid.de/index.php?id=3 – Die Deutsche Grid-Initiative (D-Grid)

- irise.uprm.edu/ – IRISE – Institute for Research Integrative Systems and Engineering

- www.rit.edu/arthouse/ – Rochester Institute of Technology

- soacha.uniminuto.edu/ – Centro Regional Soacha

- www.umoi.net/ – Oregon-Idaho Conference of the United Methodist Church

- www.aiesec.fi/ – AIESEC Association Internationale des Étudiants en Sciences Économiques et Commerciales

- www.daleyblog.com/

- www.sddp.se/ – The Swedish Deep Drilling Program

- theduckfans.com/

- www.medienkunstnetz.de – Medien Kunst Netz

- www.sispain.org/ – This interactive service „Sí, Spain“ (3.0), which promotes free exchange of information on Spanish current affairs and its historical, linguistic and cultural development, has begun its new phase through the original team who created this service in May 1994.

- www.b-b-e.de/ – BBE : Bundesnetzwerk Bürgerschaftliches Engagement

- http://www.mind-and-brain.de/doctoral-program/teaching-weeks/ – Berlin School of Mind and Brain

- http://www.cirrusairlines.de/de/unternehmen/cirrus-maintenance.html – Cirrus Airlines

- http://www.vdi-wissensforum.de/index.php?id=197 – VDI Wissensforum

- www.umweltbundesamt.at/ – Umweltbundesamt in Österreich

- www.lisa.org – The Localization Industry Standard Organisation

- publications.edpsciences.org/.org EDP sciences – Publishing partner of the scientific communities

- www.arabpressnetwork.org/ – Arab Press Network

- www.titanic.com/ – Titanic community

- www.geothermal.org – Geothermal Resources Council

- www.csounds.com/ – Csound is a sound design, music synthesis and signal processing system, providing facilities for composition and performance over a wide range of platforms.

- http://www.mindstorms.rwth-aachen.de/ (Achtung, AntiVir meldet hier eine Attacke beim Aufruf der Seite)

- www.eduweb.de – EduWeb.de ist eine Social-News und -Bookmarking Community für den Bildungsbereich.

- www.suchthilfe-koeln.de – Suchthilfe Köln

- www.aub-ag.de/ – A.U.B. Aktiengesellschaft

- talkislam.info

- www.oecs.org – Organization of Eastern Carribean States

Ich bin gerade dabei, die Betreiber sämtlicher Seiten zu informieren. Wie krass ist das denn bitte…

Schon ziemlich krass das die Viagra Einträge so lange vorhanden sind und es niemand gemerkt hat. Da merkt man mal wieder das manche einfach nur Ihre Seiten mit Content füllen statt auch mal so schauen wo es an der Seite hängt.

Grade von der Kirche denkt man so einen fauxpass nun mal nicht 😀

Hallo!

Erstmal vielen Dank für den spannenden Beitrag, der das Problem ziemlich gut zusammenfasst.

Ich möchte hier für andere Betroffene dieses Problemes einige Details bekanntgeben, die über den Artikel hinaus gehen:

Die Ursache für das Problem war Drittanbietersoftware wie z.B. Moodle bzw. Forensoftware, die nicht auf dem aktuellen Stand war. Dadurch war es den Angreifern möglich, eine PHP Shell einzurichten und so die komplette Kontrolle über den Server zu erlangen.

Um den Angriff zu verschleiern wurden mehrere Maßnahmen getroffen:

Der Schadcode wurde sehr geschickt verschlüsselt in eine eigene (php)-Funktion der Seite eingebaut, so dass er nicht direkt aufgefallen ist. Diese Funktion wurde aufwendig angepasst, so dass die bisherige Funktionalität bestehen blieb und auf der Seite kein Fehler sichtbar wurde.

Darüber hinaus, wurde der Schadcode, wie schon vermutet, nur tätig, wenn der googlebot die Seite besucht hat, was das auffinden des Angriffes weiter verzögert hat.

Als Schlussfolgerung aus der Geschichte kann man nur die Empfehlung geben, seine Projekte übersichtlich zu strukturieren, damit man jederzeit den Überblick behält, welche Kooperationspartner welche Drittanbietersoftware installieren – und diese selbstverständlich immer auf dem aktuellen Stand halten.

Hallo Jan,

vielen Dank für deine Hintergrundinformationen. Ich hoffe, dass der ein oder andere Betroffene über diesen Beitrag stolpert und einen Anhaltspunkt für sein „Problem“ findet.

Als Webseitenbetreiber muss man da glaub ich einfach den Tradeoff zwischen Funktionalität und Wartungsaufwand bedenken. Wenn man dann auf Drittanbieter ausweicht, fällt man leider in den Topf derjenigen, die es trifft sobald einer Sicherheitslücke bekannt wird. Wenn potenzielle Schadcode dann auch noch „geschickt“ versteckt wird, dann sieht es echt übel aus.

Hast du eine vollständige Liste der betroffenen Software und weißt du, ob die Sicherheitslücken den Betreibern bekannt sind?

Huhu zusammen,

also zumindest für die D-Grid Webseiten hatte ich das Viagra-Problem Mitte Januar entdeckt und die entsprechenden Leute darauf aufmerksam gemacht. Mittlerweile sollte alles wieder im grünen Bereich sein.

Das Rechenzentrum der Uni Konstanz war übrigens auch betroffen und ist von mir informiert worden.

Viele Grüße

Stefan

Ich habe etwas ähnliches vor ca. 3 Monaten entdeckt.

Damals war die komplette Website eines großen Deutschen Kreuzfahrt-Anbieters gehackt worden. Die art und Weise ist der oben beschriebenen sehr ähnlich und könnte als „SEO-Hacking“ bezeichnet werden:

1. Ein normaler Aufruf von example.com lieferte die normale Webseite.

2. Ein Aufruf derselben Seite mit dem User-agent „Googlebot“ lieferte erst einen gaaaaanz langen Block an Links und danach/darunter die normale Website.

3. Auf einigen der so verlinkten Sites wurde versucht, Usern mit dem Internet Explorer via 1*1 iFrame malware unterzuschieben. Die anderen verlinkten Seiten waren zwar „clean“, funktionierten aber als weitere Stufe für Backlinks.

Durch ein User-agent cloaking auf den gehackten Seiten fällt der hack den normalen Usern meist nicht auf und so spielen dann die gehackten starken (trusted) Domains eine wesentliche Rolle in der Backlink-Kaskade.

Genug der Theorie. Eine der verlinkten Seiten findet Ihr so: Sucht z.B. bei Google.de mal nach „windows xp professional download“, dann werdet Ihr aktuell auf Position 11 folgende URL finden: lit.csci.unt.edu/?oid=407

Je nachdem, ob ihr sie direkt oder von Google aus, mit Firefox oder IE bzw. JavaScript an/aus aufruft, bekommt Ihr was anders zu sehen.

Wer zwar life, ab trotzdem gefahrlos sehen will, wie sich solche eine gehackte Website verhält, kann statt des eigenen Browsers das Tool http://www.wannabrowser.de/ benutzen.

Folgende Beispielseite ist aktuell (14.2.2011, 14:00) immer noch gehackt: h_ttp://www.medienkunstnetz.de/werke/studie1/

1. Versuch

Macht oben bei HTTP User Agent einen Haken im Feld „Nutze aktuellen User Agent“, gebt die Beispiel-URL als Ziel ein und gebt nix bei Referer ein. Ergebnis: der „normale“ Quellcode der Seite

2. Versuch

Wählt oben bei HTTP User Agent im linken Dropdown-Feld „Suchmaschinen Crawler“ und rechts dann Googlebot aus. Gebt die Beispiel-URL als Ziel ein und gebt nix bei Referer ein.

Ergebnis: der Datei-Header hat noch den Wert 200 = Seite vorhanden, es folgt aber überhaupt kein weiterer Quellcode

3. Versuch

Wählt alles wie beim 2. versuch aus, aber zusätzlich eine Google-Suche als Referer ein. Je nachdem, wonach man bei Google gesucht hatte, erfolgt eine 302-Weiterleitung zur passenden Seite eines Pillenshop.

Referer http://www.google.de/search?q=cialis leitet um zu h_ttp://liebepillen.com/order-cialis-online-de.html/?a=7441&t=all

Referer http://www.google.de/search?q=viagra leitet um zu h_ttp://liebepillen.com/order-viagra-online-de.html/?a=7441&t=all

Der Inhaber des Affiliate-Account 7441 dürfte also der Auftraggeber für den Hack sein.

Hey Webworker,

danke für die Infos. http://www.wannabrowser.de/ kannte ich bisher noch gar nicht, aber scheint sehr nützlich zu sein 😉

Es handelt sich hierbei ja definitiv um eine illegale Handlung, die an Hand der Affiliate ID eigentlich auch eindeutig zugeordnet werden kann. Kann man als betroffene Seite jetzt rechtlich irgendwie dagegen vorgehen?

PS: Ich hab die Links mal für Suchmaschinen unkenntlich gemacht (h_ttp://) – man linkt ja ungern zur Bad Neighborhood 🙂

Wenn man h_ttp://www.mindstorms.rwth-aachen.de/trac/raw-attachment/ticket/3/online.html aufruft, findet man im Quelltext ein JavaScript mit vielen Zahlen und Ausrufezeichen dazwischen. Das ist der Grund für die Warnung des Virenscanners.

Das schöne am Wannabrowser ist, dass man sich damit den Quellcode ansehen kann, ohne dass er ausgeführt wird.

Dechiffriert ergibt dieses Script dann folgenden Quellcode:

document.write("---aassssssdddddffffgggghhhhjjjkklll"); var D=document; function AbsPos(O, Parent){ var X=0, Y=0, Next, D=document; Next=O; if (Parent==null) Parent=D; while (Next!=null && Next!==Parent){ Y+=Next.offsetTop; X+=Next.offsetLeft; Next=Next.offsetParent; } return [X, Y]; } var first = AbsPos(D.getElementById("first")), second = AbsPos(D.getElementById("second")); if (first[0] != second[0]) { window.location.href="h_ttp://www.trustedtablets.com/?product=viagra&wm=13011&tr=8027&lang=de"; }Im Endeffekt also wieder eine Umleitung zu einem Undercover-Shop für die blauen Pillen.

Wann hattest Du die Webmaster benachrichtigt?

Traurig, dass der Schadcode immer noch online ist.

LG, Rainer

document.write(„—aassssssdddddffffgggghhhhjjjkklll“);

TEST